Ciberseguridad y ciberespionaje en relaciones internacionales

El espionaje, el proceso de obtener ilegalmente información secreta (como se define en la Enciclopedia Británica) es una herramienta utilizada por líderes nacionales, entidades sub-estatales, empresas internacionales y otros actores de la esfera global para tomar decisiones con mejor información.

La creación y desarrollo del ciberespacio como un nuevo espacio público ha favorecido el surgimiento de nuevas formas de relación entre ciudadanos, estados, entidades privadas, etc., incluyendo algunas actividades ilegales como «hackeo» black hat, ciberespionaje y ciberterrorismo.

La ciberseguridad y la ciberdefensa son dos áreas que se están convirtiendo en prioridades en las agendas de defensa de los gobiernos, principalmente debido al incremento del ciberespionaje y las mencionadas amenazas basadas en internet. Como explica Enrique Fojón en su artículo en el blog del Real Instituto Elcano, Obama situó “la seguridad del ciberespacio y su defensa en primera línea de la agenda política” internacional durante su discurso sobre el estado de la Unión de 2015. El rol relevante de la ciberseguridad en la agenda política, dice Fojón, se debe principalmente a dos sucesos, el ciberataque contra Sony Pictures Entertainment y los ataques terroristas en París.

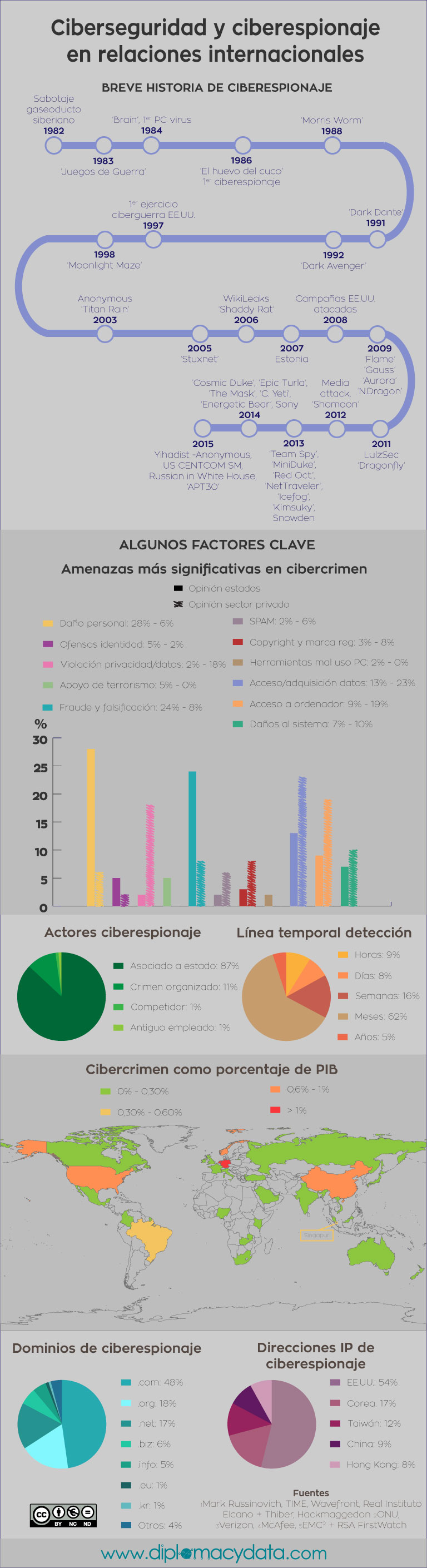

Para clasificar los cibercrímenes, un estudio de cibercrimen de la ONU recopila los puntos de vista de los estados miembros y de organizaciones del sector privado sobre las amenazas más significativas de cibercrimen (2013). Basada en esta consideración, una posible lista de ciberamenazas sería (la primera cifra se refiere al punto de vista de los estados miembros y la segunda al punto de vista del sector privado): delitos informáticos causante de daños personales y a niños (28% – 6%), Delitos informáticos relacionados con la identidad (5% – 2%), Violación de la privacidad o de medidas de protección de datos (2% – 18%), Delitos informáticos de apoyo al terrorismo (5% – 0%), fraude y falsificación informáticos (24% – 8%), envío o control del envío de SPAM (2% – 6%), Delitos informáticos relacionados con derechos de autor y marcas registradas (3% – 8%), producción, distribución o posesión de herramientas para el mal uso del ordenador (2% – 0%), acceso ilegal, intercepción o adquisición de datos informáticos (13% – 23%), acceso ilegal a un sistema informático (9% – 19%) e interferencia ilegal de datos o daños a sistemas (7% – 10%).

Un signo de la relevancia de la ciberseguridad en el campo de las relaciones internacionales es el hecho de que es una prioridad en las relaciones sino-americanas desde que Xi tomó posesión en 2013. Tanto Estados Unidos como China saben cómo temas como el ciberespionaje podrían dañar a las dos economías más grandes del mundo. Como Jordan Robertson, de Bloomberg News analiza, “hay un escalado significativo en la importancia de la ciberseguridad en la diplomacia internacional” y “los ataques de hacking son realmente la forma moderna de cometer espionaje”.

Hay un punto relevante en el análisis de datos relativos al cibercrimen y el ciberespionaje: es difícil obtener un set de datos coherente. Por esta razón, se ha analizado diferentes fuentes y sitios web para tener una visión general y actualizada del estado actual del ciberespionaje. Como explica The Economist, hay poca precisión en las estimaciones de cuántos negocios sufren el cibercrimen y cuánto les cuesta.

Los datos no están recopilados sólo por gobiernos y empresas, sino también por investigadores y expertos como Paolo Passeri, autor de Hackmageddon, un blog de referencia en el campo, donde recoge información y datos sobre ciberataques.

Los informes están normalmente a medio camino entre la diplomacia corporativa y la pública y apuntan a diferentes actores y datos implicados en los ciberataques dependiendo del país de origen del informe. Por ejemplo, Verizon remarca que el 96% del ciberespionaje apoyado por estados se rastrea hasta China. Karspersky apunta a Rusia como el país más atacado del mundo y asegura que el “44% de los ataques web neutralizados por productos de Kaspersky Lab se llevaron a cabo utilizando recursos web maliciosos localizados en EE.UU. y Alemania”. Y en los medios de comunicación ha habido acusaciones recíprocas de ciberespionaje mostrando la tensión entre EE.UU. y China.

¿Qué es el ciberespionaje?

La Technopedia describe el ciberespionaje (cyberspying) como “una forma de cibercrimen en el que los hackers tienen como objetivo redes informáticas de trabajo para obtener acceso a información clasificada o de otro tipo que pueda producir beneficio o sea ventajosa para el hacker”.

Según el Lexicon de Financial Times, ciberespionaje “describe el robo de secretos almacenados en formatos digitales o en ordenadores y redes de trabajo de TI”.

Para Mark Russinovich (que diferencia entre ciberespionaje, ciberataque y ciberguerra), ciberespionaje implica “recopilación de información o robo de propiedad intelectual”, mientras que un ciberataque “socava el funcionamiento de la red informática” y tiene un “propósito político o de seguridad nacional” y la ciberguerra implica sólo actores estatales, también “socava el funcionamiento de la red informática”, tiene “propósito político o de seguridad nacional” y es “equivalente a un ataque armado o está en el contexto de un conflicto armado”.

Historia de ciberespionaje y principales cibercrímenes

Lo siguiente es un repaso de la historia de ciberespionaje, incluyendo varios de los cibercrímenes que constituyen un hito en la línea temporal de los ciberataques. La información se basa en la conferencia “Trojan Horse: The Widespread Use of International Cyber-Espionage as a Weapon RSA Conference 2013” de Mark Russinovich, “A Brief History of Cybercrime” de TIME magazine, “A Brief History of Cybercrime” de Wavefront Consulting Group, CIBER ELCANO del Real Instituto Elcano y THIBER y Hackmageddon.

1982: Sabotaje del gaseoducto de Siberia.

1983: película “Juegos de Guerra”.

1984: 1er virus de ordenador, pakistaní “Brain”.

1986: “El huevo del cuco” de Clifford Stoll (en el Lawrence Berkeley National Laboratory) es el 1er caso documentado de ciberespionaje (Markus Hess y otros de Alemania occidental fuero arrestados).

1988: Gusano “Morris Worm” creado por Robert Morris: más de 6.000 ordenadores dañados y pérdidas de 98 millones de dólares.

1991: Kevin Poulsen (“Dark Dante”) es capturado por vender secretos militares.

1992: 1er virus polimórfico, “Dark Avenger”.

1997: Operación “Elegible Receiver”, 1er ejercicio de ciberguerra de EE.UU.: Joint Task Force Computer Defense (Fuerza de Tarea Conjunta de Ciberdefensa).

1998: “Moonlight Maze”: ciberpenetración en el pentágono, NASA y Departamento de Energía de EE.UU. Implicación rusa.

2003: Anonymous nace en un foro de un sitio web llamado “4chan”.

2003-2005: “Titan Rain”: Shawn Carpenter descubre violación de datos y extracción de los mismos. El FBI y el ejército investigan, origen en China, clasificado.

2005-2010: “Stuxnet”: 1er ataque cibercinético conocido, EE.UU. a enriquecimiento nuclear iraní.

2006: se lanza WikiLeaks: organización peridística internacional que publica información secreta y confidencial de fuentes anónimas.

2006-2011: “Shaddy Rat”: penetración de 72 companies e instituciones gubernamentales.

2007: Estonia: El ataque de denegación de servicios (DDOS) del Nashi al gobierno estoniano.

2008: Guerra de Osetia del Sur: «hackeo» de Alania TV y denegación de servicios en sitios web de Georgia y Azerbaiyán. Conectados el Departamento Central de Inteligencia (GRU) y el Servicio Federal de Seguridad (FSB) rusos.

2008: Atacadas las campañas de Obama y McCain, presuntamente por China.

200?-2009: “GhostNet”: penetración de objetivos políticos, económicos y medios en 103 países.

2009-2012: “Flame”: software malicioso, complejo y multi-componente dirigido a Irán.

2009-2012: “Gauss”: Similar a Stuxnet, enfocado a ciberespionaje.

2009-2010: “Operación Aurora”: penetración para modificar el código fuente de Google, Adobe y otros.

2009-2011: “Night Dragon”: Extracción de información de compañía energética.

2011: Se funda “LulzSec”.

2011-2015: Banda “Dragonfly”, que se cree que es un grupo de patrocinio estatal, apuntan a industrias estratégicas: empresas de suministro energético, principales empresas generadoras de energía, operadoras de oleoductos, proveedores de equipamiento industrial energético, etc.

2012: Penetración en medios que cubren a un líder comunista corrupto: NY Times, Wall Street Journal, Washington Post.

2012: “Shamoon”, 1er ciberataque de “borrado masivo”, 30.000 ordenadores de Saudi Aramco, se cree que procede de Irán.

2013: “TeamSpy” (operación de ciberespionaje de una década de duración a través de Teamviewer, objetivos de perfil alto en países de Europa oriental y la comunidad de estados independientes (CEI), “MiniDuke” (vulnerabilidades avanzadas en Adobe Reader para recoger inteligencia geopolítica de objetivos de perfil alto, gobiernos e instituciones mundiales), “Red October” (Red de ciberespionaje avanzado con objetivos de agencias diplomáticas y gubernamentales), “NetTraveler” (red internacional principalmente china de ciberespionaje, cuyos objetivos son instituciones gubernamentales, embajadas, centros de investigación científica, complejos militares y empresas petrolíferas), “Icefog” (campaña de ciberespionaje centrada en ataques en la cadena de suministro para empresas occidentales a través de objetivos en Corea del Sur y Japón), “Kimsuky” (campaña de ciberespionaje con el objetivo de think-tanks surcoreanos). Junio 2013: Revelaciones de Edward Snowden sobre el programa de vigilancia global llevado a cabo por la NSA, que comienzan en The Guardian.

2014: “CosmicDuke” (dirigido a organizaciones diplomáticas, sector energético, operadoras de telecomunicaciones, contratistas militares e individuos implicados en el tráfico o venta de sustancias ilegales o controladas), “Epic Turla” (operación de ciberespionaje masivo apuntando a instituciones gubernamentales, embajadas, ejército, educación, investigación y compañías farmacéuticas en 45 países), “The Mask” (atacantes hispanohablantes dirigidos hacia instituciones gubernamentales, empresas de energía, petróleo y gas y otras víctimas de perfil alto con instrumentos complejos), “Crouching Yeti” (campaña continua de espionaje con más de 2.800 objetivos de gran valor en todo el mundo), “Energetic Bear” (infiltrado en los ordenadores y sistemas de más de 1.000 organizaciones en el sector global de energía, acceso a datos sensibles y poder de interrupción del abastecimiento energético). Incidente de hackeo de Sony Pictures Entertainment.

2015: Ataques terroristas de Charlie Hebdo son seguidos por unos 19.000 ciberataques a infraestructuras tecnológicas francesas llevados a cabo por hackers pro-islamistas. Anonymous lanza una campaña contra Daesh y sitios web yihadistas. También son objetivos algunas cuentas de redes sociales del Mando Central de Estados Unidos (US CENTCOM). Intrusión rusa en la Casa Blanca. “APT30”, campaña de patrocinio estatal para obtener datos de activos del sudeste asiático (estados, empresas, periodistas, etc.) para China.

Algunas cifras clave en ciberespionaje

Los siguientes datos han sido seleccionados porque proporcionan una vision general del ciberespionaje y su impacto actual en relaciones internacionales.

Según Verizone el ciberespionaje supone el 22% de las violaciones de seguridad de los datos, con el 87% del espionaje electrónico llevado a cabo por los gobiernos, el 11% por el crimen organizado, el 1% por competidores y el restante 1% por un antiguo empleado.

En un informe de medida del impacto económico del cibercrimen, McAfee muestra el cibercrimen como porcentaje del PIB, con un rango que va desde el 0,01% de Kenia como el menor y el 1,60% de Alemania como el mayor porcentaje de PIB: 0,08% de Australia, 0,32% Brasil, 0,17% Canadá, 0,63% China, 0,41% Unión Europea, 0,11% Francia, 1,60% Alemania, 0,21% India, 0,02% Japón, 0,17% Méjico, 0,10% Rusia, 0,17% Arabia Saudí, 0,07% Turquía, 0,16% Reino Unido, 0,64% Estados Unidos, 0,14% Colombia, 0,20% Irlanda, 0,04% Italia, 0,01% Kenia, 0,18% Malasia, 1,50% Países Bajos, 0,09% Nueva Zelanda, 0,08% Nigeria, 0,64% Noruega, 0,41% Singapur, 0,14% Sudáfrica, 0,11% Emiratos Árabes Unidos, 0,13% Vietnam y 0,19% Zambia.

EMC2 y RSA FirstWatch publicaron una guía de ciberespionaje en 2013 en la que estudian los puntos communes en campañas selectivas de software malicioso. Incluyen los principales dominios de ciberespionaje: .com 48%, .org 18%, .net 17%, .biz 6%, .info 5%, .eu 1%, .kr 1% y otros 4%. También estudian las direcciones IP de espionaje con software malicioso: EE.UU. 54%, Corea 17%, Taiwán 12%, China 9% y Hong Kong 8%. Estos datos son interesantes para tener una idea global, pero incluso los autores reconocen que las direcciones IP pueden estar localizadas en un país distinto al del atacante. Las cifras muestran qué países son en general más activos en ciberespionaje.

Problemas para combatir el cibercrimen y el ciberespionaje

Fuente y anonimato

Uno de los problemas a los que se enfrentan los estados para combater el ciberespionaje es la dificultad de identificar la fuente de los ciberataques. El acceso, comunicación y acción a través de internet es barato, simple y efectivo, como menciona la experta Diana Barrantes en su post ¿Cuál es el alcance del ciberterrorismo?. Y el alcance masivo de cualquier acción a través de internet es otro problema principal.

Un problema adicional señalado por Diana Barrantes es el anonimato en internet, que es una ventaja significativa para cometer tales crímenes.

Compromiso entre seguridad y privacidad

El debate sobre cómo combatir el cibercrimen y el ciberespionaje se centra ahora en el compromiso entre la seguridad y la privacidad. De hecho, la encriptación, que es una de las principals estrategias para evitar intrusions no autorizadas en sistemas de terceras partes, se enfrenta a la oposición de algunos gobiernos debido a sus programas de vigilancia.

New America recuerda en su artículo cómo David Cameron “amenazó con ‘prohibir la encriptación’ en Reino Unido” porque “no debería haber ‘medio de comunicación’ que ‘no podamos leer’”. Esto se ha analizado en la era post-Snowden, en un debate sobre “el acceso a tecnologías de cifrado reforzado que los investigadores del gobierno no pueden descifrar”.

En este escenario, David Kaye, Relator Especial de la ONU sobre la promoción y protección del derecho a la libertad de opinión y de expresión, declaró que su informe para el Consejo de Derechos Humanos de 2015 cubrirá el uso de encriptación y anonimato en comunicaciones digitales. Se convocó a “estados, empresas y sociedad civil” para colaborar en el informe. El Open Technology Institute (OTI) utiliza la experiencia en las crypto-guerras de los 90 para explicar por qué la encriptación causa más beneficio que perjuicio. Dibujan cuatro razones por las que el cifrado reforzado es positivo:

- La encriptación reforzada es buena para la seguridad de internet.

- La encriptación reforzada protege la privacidad individual.

- La encriptación reforzada supone un apoyo para la libertad de expresión.

- La encriptación reforzada promociona el crecimiento de la economía de la información.

Jurisdicción

Desde un punto de vista legal, el ciberespionaje y, en general cualquier tipo de cibercrimen “comporta cuestiones de procedimiento y jurisdicción”, en un contexto en el que la aplicación de la ley no está adaptada a los crímenes por la novedad y el requerimiento de conocimientos avanzados del mismo. De hecho, muchos países no disponen de leyes que persigan los cibercrímenes, según Nir Kshetri.

Incentivos económicos

Desde un punto de vista económico, también está claro que para el cibercriminal los beneficios superan los costes. Nir Kshetri proporciona un marco teórico en su libro “La industria global del cibercrimen: perspectivas económicas, institucionales y estratégicas”. Muchas fuentes explican cómo el cibercrimen crece debido a incentivos económicos dentro de la tecnología de la TI, la globalización de los mercados y una ley inadecuada. Un caso representativo es el de los estudiantes en Rusia y Europa oriental que son buenos en matemáticas e informática y no pueden encontrar trabajos fácilmente porque las economías de sus países son demasiado pequeñas para absorber el talento informático, dice Kshetri. Los grupos de crimen organizado pagan hasta 10 veces más que en los trabajos de TI legítimos a los mejores graduados.

Estrategias para combatir las amenazas cibernéticas y el ciberespionaje

Desarrollo de ciberinteligencia

Una fuerte ciberinteligencia desarrollada a través de una política cibernética y operando mediante ciberestrategias es la base de la ciberdefensa. Como figura en la publicación del ejército estadounidense “JP 2-0, Joint Intelligence” (Inteligencia Conjunta) y explicado por Adolfo Hernández, subdirector de THIBER y Relaciones Institucionales en (ISC)², en su artículo “Ciberinteligencia: it’s all about the information” la inteligencia es “el producto resultante de la recolección, procesamiento, integración, evaluación, análisis e interpretación de la información disponible en relación con las naciones extranjeras, fuerzas o elementos hostiles o potencialmente hostiles, o zonas de operaciones actuales o potenciales”. Hernández explica que la ciberinteligencia busca obtener la información “para anticipar incidentes, identificando amenazas y salvaguardas, vulnerabilidades (…) e indicadores de actividades maliciosas, permitiendo una postura de seguridad proactiva”.

Colaboración entidades publico-privadas

De acuerdo al informe del Instituto Tecnológico de Massachussets (MIT) “Spies, Technology and Business” (“Espías, Tecnología y Negocios”) “estamos viviendo un momento muy interesante, donde las empresas se están convirtiendo en peones involuntarios en la Guerra cibernética” y “nadie puede decir dónde terminan las responsabilidades de una empresa y dónde comienzan las de una nación”. Por esta razón, la colaboración entre entidades públicas y privadas es vital para combatir de forma efectiva el ciberespionaje.

Nuevos negocios y dispositivos

Como refleja el MIT, debido a la falta de confianza derivada de casos como el de Snowden o el de Huawei (cuyos dispositivos se supone que son un caballo de Troya de los servicios de inteligencia chinos) los consumidores y las empresas están cambiando sus patrones de consumo y la seguridad pude convertirse en uno de los principales puntos para decidir entre marcas y servicios. Hay también nuevos negocios emergiendo: las granjas de servidores seguros en Suiza (Deltalis, por ejemplo) un país que se está convirtiendo en “una plataforma de tecnología avanzada de seguridad” o los criptófonos de ESD America son sólo un par de ejemplos.

Cauces legítimos para la transferencia de tecnología: protegiendo la innovación

Por lo que respecta al impacto económico, el ciberespionaje es todavía un tema de gran actualidad cuando la nueva regulación china de ciberseguridad impuesta sobre empresas tecnológicas extranjeras atrae la atención de los medios. Obama instó a que se cambien “si quieren hacer negocios con Estados Unidos”. El siguiente paso de Obama ha sido una orden ejecutiva “Blocking the Property of Certain Persons Engaging in Significant Malicious Cyber-Enabled Activities» (“Bloqueando la propiedad de ciertas personas involucradas en actividades maliciosas”) que algunos expertos, como The Diplomat han descrito como una forma de asegurarse de que la transferencia de tecnología de EE.UU. a China sigue cauces legítimos al mismo tiempo que se controla “el comportamiento de firmas estadounidenses que operan en la RPC” a través de posibles sanciones del gobierno chino.

Defensa y ciberfuerzas

En lo que concierne a defensa, los países están realizando una militarización progresiva del ciberespacio. Según el estudio de Chatham House “Challenges at the Intersection of Cyber Security and Space Security: Country and International Institution Perspectives” (“Retos en la intersección de ciberseguridad y seguridad espacia: perspectivas de país y de institución internacional”) de Caroline Baylon, este “ciclo de escalada” se debe a la militarización de un pequeño número de estados. Un enfoque efectivo para responder a este reto es la formación de especialistas altamente cualificados para combatir el cibercrimen y el ciberespionaje. La guerra moderna requiere profesionales creativos “cuya tarea sea combatir en la guerra utilizando métodos no convencionales” como las “tropas de Twitter” formadas por el ejército británico llamadas la 77ª Brigada. Los Equipos Informáticos de Respuesta de Emergencia (CERT) y la Fuerza de Misión Cibernética (CMF) son ejemplos de EE.UU.; la Agencia de Comunicaciones e Información de la OTAN (NCIA) coordina las actividades de ciberdefensa dentro de la OTAN y los estados miembros y la UE tiene también CERT (Equipos Informáticos de Respuesta de Emergencia) para proteger las instituciones de la UE, cuerpos y agencias.

Ciberestrategias nacionales e internacionales

En material de derecho, los países deberían desarrollar ciberestrategias nacionales dentro de las políticas nacionales con objetivos claros e involucrando a los actores principales en la ciberesfera nacional. Esto debería ser la base para la creación de marcos de trabajo internacionales para cooperación. Como explica de forma clara Caroline Baylon en el mencionado trabajo de Chatham House, esto será posible sólo si hay “definiciones acordadas internacionalmente en terminología clave del ciberespacio, para establecer tratados permanentes, posibilitar la cooperación y determinar qué constituye un acto de ciberguerra. Esto es especialmente necesario debido al incremento de actividades ofensivas “bajo la justificación de actividades ‘defensivas’”.

En esta línea, “The NATO Policy on Cyber Defence” (“La política de ciberdefensa de la OTAN”) recoge los principals objetivos y prioridades en la ciberdefensa de la OTAN, como explica Enrique Fojón en el Blog del Real Instituto Elcano.

En abril de 2015, el secretario de Defensa presentó la nueva estrategia de ciberseguridad, «The DoD Cyber strategy» (“La ciberestrategia del Departamento de Defensa”) centrada en compartir información y coordinación entre agencias, construir puentes con el sector privado y alianzas, coaliciones y alianzas en el extranjero. Incluye 3 misiones: el Departamento de Defensa defenderá sus propias redes de trabajo, sistemas e información, defenderá EE.UU. contra ciberataques y apoyará operaciones militares si están dirigidas por el presidente o el secretario de defensa. Estas 3 misiones tendrán 5 objetivos estratégicos: construir y mantener fuerzas y competencias para ciberoperaciones, defender el Departamento de Defensa, defender los intereses de EE.UU., usar ciberopciones en conflictos y construir alianzas internacionales para evitar amenazas y aumentar la seguridad internacional. Especialmente relevante es el hecho de que el Pentágono no considera ni a la OTAN ni a la UE como socios estratégicos en ciberdefensa.

Para Estados Unidos, sólo Canadá, Reino Unido, Nueva Zelanda, sus aliados en Oriente Medio, Asia-Pacífico o algunos actores clave de la OTAN son relevantes, como Enrique Fojón y Guillem Colom apuntan en su artículo “La ciberguerra de Obama”.

La Unión Europea ha aprobado una nueva Agenda de Seguridad que prioriza terrorismo, crimen organizado y cibercrimen, 3 áreas que están interconectadas y donde la UE podría tener un rol relevante. La adopción de la propuesta para una Directiva de seguridad en las redes e información es el primer paso propuesto en la estrategia. Otros puntos clave son la cooperación con el sector privado, continuar el trabajo en el Centro Europeo de Cibercrimen de la Europol y, en general, fortalecer la cooperación entre Estados Miembros y los diferentes organismos europeos.

Seguir el ejemplo de los ciberpioneros

Otro ejemplo a seguir es Estonia, un país que acoge el Centro de Excelencia de Ciberdefensa de la OTAN (CCDCE). El CCDCE fue sugerido antes de los ataques de 2007 y perseguido más intensamente tras los ataques. Se considera que Estonia es un ciberpionero: tiene una Liga de Ciberdefensa de 150 miembros, que se desplegaría bajo la Liga de Defensa Nacional (fuerza voluntaria creada para salvaguardar el país).

Formación en cibercapacidades

Hay otro aspecto que debe considerarse en la lucha contra el ciberespionaje y el cibercrimen: el déficit de recursos humanos de ciberseguridad. Como se subraya en la revista Infosecurity “según el Departamente de Seguridad Nacional estadounidense (DHS), en 2020 habrá 1,2 millones de puestos de trabajo en ciberseguridad – y sólo 400.000 graduados para cubrirlos”. Los ciberataques están incrementando y el gobierno estadounidense está promoviendo cibercarreras entre los millenials, no sólo grados de 4 años, sino programas de formación profesional. Otra línea de prevención debería estar centrada en incrementar la concienciación de la gente sobre las vulnerabilidades en internet y la necesidad de estar informados y protegidos.

En línea con esta idea, la ciberestrategia del Departamento de Estado pone especial énfasis en la construcción de un capital humano “a través de formación reforzada; mejor reclutamiento y retención militar y civil y un apoyo más fuerte del sector privado.

Ciberresiliencia

Un concepto que debe ser considerado por las organizaciones, ya sean públicas o privadas, es el de ciberresiliencia. Brian Honan explica el caso aplicado a negocios en Security Intelligence, pero es aplicable a cualquier institución: las organizaciones deberían entender “el impacto de un ciberataque potencial y los pasos requeridos para prevenir, sobrevivir y recuperarse de tal ataque”. Habla de pasar de un enfoque técnico a gestión estratégica, manteniendo los activos más valiosos en el centro de la infraestructura de seguridad. La ciberresiliencia también requiere ejercicios de evaluación de riesgos, políticas de seguridad y un plan de respuesta a incidencias.

En resumen, el mundo cibernético constituye un nuevo campo e implica una nueva forma de relación en la esfera internacional, está creciendo rápidamente y es cada vez más sofisticado. Ciberseguridad y ciberespionaje en relaciones internacionales suponen un nuevo paradigma a escala global. Desarrollar estrategias de ciberseguridad supranacionales y fortalecer la cibercooperación internacional debería ser prioridades de las agendas estatales para proteger a sus ciudadanos y lograr progreso a través de las TIC.

Fuentes citadas

http://global.britannica.com/EBchecked/topic/192738/espionage

http://digitalcommons.wcl.american.edu/cgi/viewcontent.cgi?article=1176&context=auilr

http://www.blog.rielcano.org/cuando-la-ciberseguridad-es-una-prioridad-politica/

http://www.unodc.org/documents/organized-crime/UNODC_CCPCJ_EG.4_2013/CYBERCRIME_STUDY_210213.pdf

http://www.nytimes.com/2013/06/08/us/politics/obama-and-xi-open-informal-meetings-in-california.html?_r=0

http://www.bloomberg.com/news/videos/b/7e24c70d-94dc-4e37-b77a-82c4522d1859

http://www.economist.com/news/business/21639576-businesses-would-benefit-reliable-information-cyber-crimes-costs-think-number-and

http://hackmageddon.com/

http://www.verizonenterprise.com/DBIR/2014/reports/rp_Verizon-DBIR-2014_en_xg.pdf

http://securelist.com/analysis/kaspersky-security-bulletin/68010/kaspersky-security-bulletin-2014-overall-statistics-for-2014/

http://www.dw.de/cyber-security-pits-west-against-china-russia/a-15502838

http://www.techopedia.com/definition/27101/cyberspying

http://lexicon.ft.com/Term?term=cyber-espionage

https://www.rsaconference.com/writable/presentations/file_upload/exp-r35.pdf

http://content.time.com/time/nation/article/0,8599,1902073,00.html

http://www.wavefrontcg.com/A_Brief_History_of_Cybercrime.html

http://www.realinstitutoelcano.org/wps/portal/web/rielcano_es/contenido?WCM_GLOBAL_CONTEXT=/elcano/elcano_es/zonas_es/ciber-elcano-01-marzo-2015#.VUS4YpMxzMs

http://hackmageddon.com/2015-cyber-attacks-timeline-master-index/

http://www.mcafee.com/ca/resources/reports/rp-economic-impact-cybercrime2.pdf

https://blogs.rsa.com/wp-content/uploads/2013/07/BLUEPRINT_WP_0713_final.pdf

http://www.blog.rielcano.org/cual-es-el-alcance-del-ciberterrorismo/

http://www.newamerica.org/oti/remembering-the-lessons-of-the-crypto-wars/

http://www.ohchr.org/EN/Issues/FreedomOpinion/Pages/CallForSubmission.aspx

https://static.newamerica.org/attachments/1866-oti-urges-un-human-rights-council-to-promote-the-benefits-of-strong-encryption/OTI_Crypto_Comments_UN.pdf

http://www.springer.com/978-3-642-11521-9

https://books.google.es/books?id=dIixW8q1J58C&lpg=PR2&hl=es&pg=PR2#v=onepage&q&f=false

http://www.springer.com/cda/content/document/cda_downloaddocument/9783642115219-c1.pdf?SGWID=0-0-45-919957-p173954166

http://fas.org/irp/doddir/dod/jp2_0.pdf

http://www.isc2chapter-spain.es/index.php/es/miembros/96-ciberinteligencia-it-s-all-about-information

http://www.technologyreview.com/news/525526/spying-is-bad-for-business/

http://www.broadband4europe.com/obama-china-needs-change-cybersecurity-rules/

http://www.lawfareblog.com/2015/04/executive-order-on-cyber-sanctions

http://thediplomat.com/2015/04/the-rising-us-china-cyber-stakes/

http://www.chathamhouse.org/publication/challenges-intersection-cyber-security-and-space-security-country-and-international#

http://news.sky.com/story/1418376/cyber-warfare-army-creates-twitter-troops

http://www.nato.int/cps/en/natohq/topics_78170.htm

http://cert.europa.eu/cert/newsletter/en/latest_Publications%20and%20Newsletters_.html

http://www.nato.int/nato_static/assets/pdf/pdf_2011_08/20110819_110819-policy-cyberdefence.pdf

http://www.blog.rielcano.org/la-otan-y-la-ciberdefensa/

http://www.defense.gov/home/features/2015/0415_cyber-strategy/Final_2015_DoD_CYBER_STRATEGY_for_web.pdf

http://www.elespanol.com/firmas-invitadas/la-ciberguerra-de-obama/

http://ec.europa.eu/dgs/home-affairs/e-library/documents/basic-documents/docs/eu_agenda_on_security_en.pdf

https://ccdcoe.org

http://www.csmonitor.com/World/Europe/2011/0608/How-Estonians-became-pioneering-cyberdefenders

http://www.infosecurity-magazine.com/news/rsac-recruiting-the-nextgeneration/

http://securityintelligence.com/making-your-business-cyber-resilient/#.VT1NW5MxzMv

¿Qué más he leído para este post?

http://www.cato.org/blog/cybercrime-statistics-cyberspying

http://www.ey.com/Publication/vwLUAssets/EY-global-information-security-survey-2014/$FILE/EY-global-information-security-survey-2014.pdf

http://ict4peace.org/wp-content/uploads/2013/09/The-Reach-of-Soft-Power-in-Responding-to-International-Cybersecurity-Challenges-v.-7-Sept.pdf

http://www.iii.org/sites/default/files/docs/pdf/paper_cyberrisk_2014.pdf

http://resources.infosecinstitute.com/cyber-espionage-the-greatest-transfer-of-wealth-in-history/

http://www.net-security.org/topics.php?id=24

http://www.nytimes.com/roomfordebate/2014/12/23/when-does-a-cyberattack-warrant-a-military-response/international-law-permits-a-measured-military-response-to-cyberattacks

http://www.pandasecurity.com/mediacenter/security/snowden-effect-cyber-espionage-changed-way-view-security/

http://www.pewinternet.org/2014/10/29/cyber-attacks-likely-to-increase/

http://www.propublica.org/article/chinas-cyber-attacks-tied-to-u.s.-companies-contractors-and-govt-systems

http://www.pwc.com/en_US/us/increasing-it-effectiveness/publications/assets/2014-us-state-of-cybercrime.pdf

http://www.telegraph.co.uk/technology/internet/11268693/How-the-worlds-powers-are-preparing-to-defend-themselves-against-cybercrime.html

http://www.theatlantic.com/technology/archive/2014/10/the-ubiquity-of-cyber-espionage/382164/

http://thediplomat.com/2014/04/china-expands-cyber-spying/

http://www.theguardian.com/business/2014/dec/22/top-bankers-cybercrime-threat-bank-of-england-warning/

http://threatpost.com/cyberespionage-this-isnt-a-problem-that-can-be-solved/109063

http://townhall.com/columnists/rachelmarsden/2014/12/23/when-does-cyber-crime-become-an-act-of-cyberwar-n1935158/page/full

http://www.washingtonpost.com/world/national-security/report-cybercrime-and-espionage-costs-445-billion-annually/2014/06/08/8995291c-ecce-11e3-9f5c-9075d5508f0a_story.html

http://www.washingtontimes.com/news/2014/dec/22/us-cyber-command-investment-ensures-hackers-target/

http://www.wired.com/2015/01/dangerous-people-internet-right-now/

Wonderful data. Kudos!